很简单的小技巧 纯当科普文。

目标:91ri.org /upload.asp

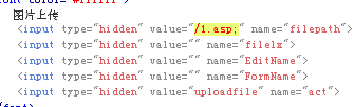

如图

很简单的上传页面

随便传个图片看看

自动命名了,而且是白名单上传

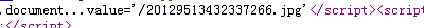

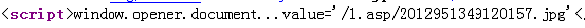

抓包看看

出现了filepath 这里就可以修改数据包使用NC上传了,但是稍微麻烦了

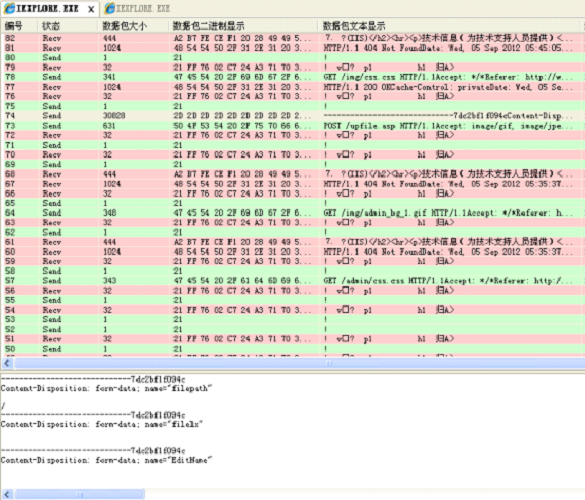

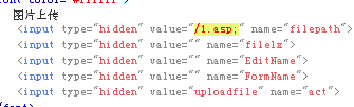

我们使用火狐浏览器的插件firebug

安装好之后按 CTRL+F12启动

在网页下方就可以修改了

找到这个地方,可以定义路径

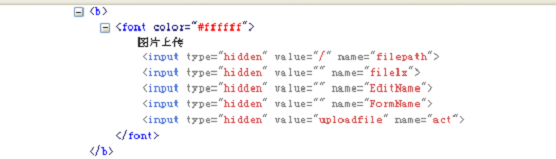

修改成/1.asp/

然后提交

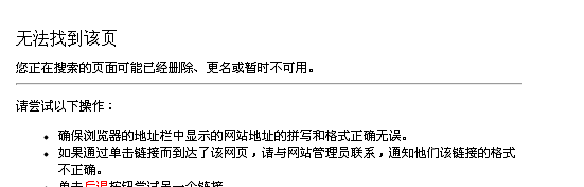

上传成功,访问却是404

这是什么问题?看来是不能新建目录,只能穿传到已经有的目录 目录解析漏洞失效,那么就用文件解析漏洞(91ri.org评:一般情况下 用于上传图片之类的文件都是不可以创建目录的)

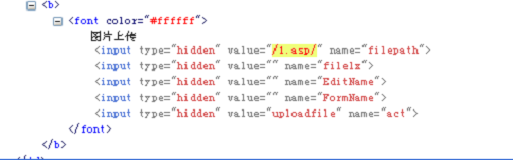

这个技巧就是

这样修改,把value的值改成/1.asp;

就可以达到命名的效果

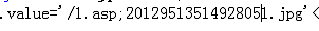

提交

OK,成功。

为啥会有这种效果呢?应为这里本来是定义路径的,如果是把VALUE的值改成/1.asp;/就会传到xxx.com/1.asp;/这个目录下,但是现在少了“/”,系统就直接把前面那一串东西加在文件名前面了,就达到了自动命名的效果

还有就是为啥FIRBUG可以修改呢,应为这是在源码里面的,只不过type=hidden 让你在网页上看不见,如果你不用插件,直接修改源码也是可以的。

还想学习一点上传技巧的朋友可以参考这篇文章:《特殊的php上传漏洞再到获取linux root最后栽下rootkit》

91ri.org:有的朋友说我们网站发的文章有的技术含量太高看不懂,弄了篇简单的 适合新手朋友 希望喜欢!

原文作者as167888@法客论坛 本文由网络安全攻防研究室(www.91ri.org)信息安全小组收集整理,转载请注明出处。

Copyright © hongdaChiaki. All Rights Reserved. 鸿大千秋 版权所有

联系方式:

地址: 深圳市南山区招商街道沿山社区沿山路43号创业壹号大楼A栋107室

邮箱:service@hongdaqianqiu.com

备案号:粤ICP备15078875号